Проблемы, связанные с заражением ресурса вирусами или вредоносным кодом становятся все более актуальными. Многие вебмастера отмечают всплеск активности кибер-преступности, что требует от владельца площадки бдительности и внимательности. Целью может стать крупный коммерческий портал или официальный сайт компании, но даже личные блоги и одностраничники представляют ценность для злоумышленников, а навыков и идей использования ресурса у взломщиков предостаточно.

Какие цели преследуют кибер-преступники

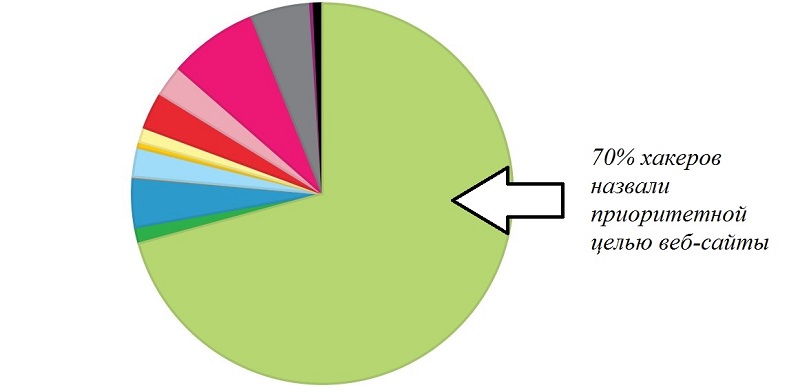

Если в фильмах хакеров чаще изображают как борцов за свободу, то в реальности ситуация противоположная: главная задача взломщика максимально долго удерживать площадку под контролем. Статистика исследований компании Securi, основанная на ответах вебмастеров, демонстрирует, что треть владельцев инфицированных сайтов даже не догадывается об этом. Около 60% вебмастеров не смогли самостоятельно устранить проблему, а в половине случаев продвижение площадки не было остановлено, что подвергает риску пользователей. Отчет портала HackerOne указывает, что сферой интереса 70% хакеров-участников являются веб-сайты.

Мотивация хакеров по данным HackerOne:

- заработок – 13,1%;

- взлом как вызов – 14%;

- изучение действующих технологий – 14,7%;

- развлечение – 14%;

- продвижение по карьере – 12,2%.

Получение прибыли среди зарегистрированных участников находится не на первом месте, но владельцы площадок часто сталкиваются именно с такими взломщиками. Еще один примечательный факт, о котором говорится в отчете Hackerone: только 30,6% опрошенных предпочитают работать в одиночку. Командный подход расширяет возможности хакеров.

программистов и хакеров

Каким образом взлом приносит деньги:

- Доступ к файловой системе ресурса с последующей заменой файлов на собственные (вирусы, редиректы, реклама и так далее).

- Устранение конкурентов. Самостоятельно или на заказ.

- Использование почтового сервера для спама и распространения вредоносного ПО.

- Методы черного SEO. Продвижение собственной площадки за счет размещения на взломанном сайте ссылок или контента. Подключение инфицированного проекта к сети дорвеев.

- Заражение ПК и мобильных устройств посетителей.

- Инфицирование других площадок на одном сервере.

- Кража личной информации пользователей: логины/пароли, номера карт, доступ к электронным кошелькам и тому подобное.

- Выполнение DDoS-атак и других незаконных действий.

Существует множество альтернативных способов использования инфицированного ресурса, которые зависят от целей и навыков взломщика.

Инфицирование сайтов на CMS

Взлом конкретного объекта редко является приоритетной задачей. Чаще всего кибер-преступники уделяют внимание поиску уязвимостей конкретных платформ, что позволяет выполнить массовое инфицирование. Для этих целей выбирают популярные CMS, предоставляемые на платной и бесплатной основе.

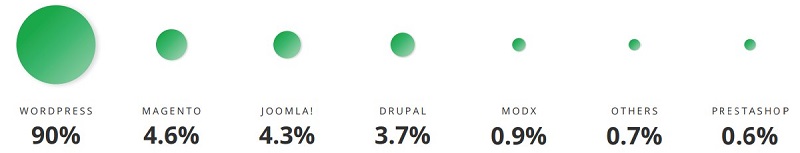

В результате проверки поисковой выдачи Яндекса и Google, аналитики Securi составили статистику по инфицированным площадкам:

- WordPress – 90% от общего количества зараженных ресурсов. Годом ранее этот показатель был на 7% ниже.

- Magneto – 4,6%, что на 1,9% лучше, чем в предыдущем году.

- Joomla – 4,3% вместо 13,1%.

- Drupal – 3,7%, что на 2,1% хуже прошлогоднего показателя.

- ModX – 0,9%.

В отчете Яндекса за 2011 год первое место принадлежало платформе DLE с показателем 50% от общего числа всех зараженных сайтов, а WordPress и Joomla тогда разделяли второе место. Сейчас CMS DLE имеет незначительный процент инфицированных сайтов, что говорит о проделанной работе над устранением уязвимостей.

Не существует системы, которую невозможно взломать. Кибер-преступники постоянно разрабатывают новые методы и инструменты. Единственным выходом для разработчиков CMS является выпуск обновлений с исправлениями выявленных проблем безопасности. В случае пристального внимания со стороны кибер-преступников разработчики платформы не успевают оперативно реагировать на новые угрозы.

Использование самописного кода тоже не выход, ведь для обеспечения должного уровня безопасности требуются высококлассные специалисты, иначе дыры в безопасности могут сделать проект легкой мишенью для злоумышленников.

Из сказанного можно сделать вывод, что единственными возможностями защиты от внедрения вирусов и вредоносного кода – регулярные проверки и выполнение профилактических мероприятий.

Как происходит заражение: распространенные схемы

Чаще всего причиной заражения являются действия владельца ресурса или пользователей, имеющих доступ к нему. Несоблюдение простых правил безопасности упрощает заражение площадки.

Вирусы или вредоносный код попадает на сайт несколькими способами:

- Самый распространенный – перенос файлов с зараженного ПК на сервер.

- Уязвимость плагинов, модулей, CMS, хостинга, включая установку уже зараженных элементов на сайт.

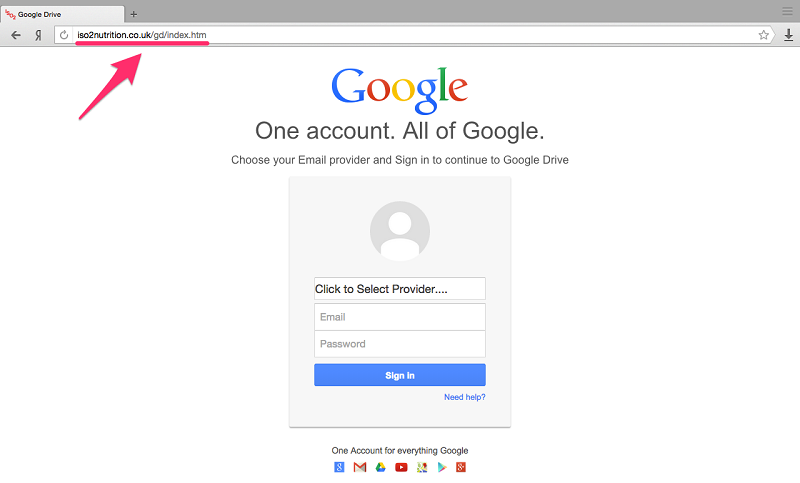

- Взлом, путем подбора комбинации доступа, использования уязвимостей или кражи вводимых данных при заполнении форм.

- Кража сохраненных паролей в FTP-клиенте. Осуществляется через вредоносное ПО для компьютера. Комбинация логин/пароль хранится в базе FTP-клиента в незашифрованном виде.

- Перехват данных при использовании общественных сетей для доступа в Интернет, а также при подключении по протоколу HTTP, вместо HTTPS. Актуальность проблемы возрастает вместе с ростом бесплатных точек Wi-Fi, пользование которыми может представлять угрозу конфиденциальности.

Не стоит забывать о самом простом способе получения доступа – подсматривание вводимой информации посторонними.

Перенос вредоносных объектов на устройства посетителей ресурса осуществляется через кэш браузера, в который загружаются большие файлы, чтобы ускорить загрузку страниц. Таким образом, вирусы сайта могут инфицировать ПК или мобильные устройства аудитории.

Когда нужно проводить проверку ресурса на вирусы

Активность вредоносного объекта не всегда совпадает с моментом его появления в файлах. Это необходимо злоумышленникам для предотвращения отката ресурса до чистой версии. Инфицированная площадка может долгое время работать в штатном режиме, что усложняет лечение и способствует распространению вируса. Все это говорит о важности регулярных проверок. Рекомендуемый интервал зависит от размеров ресурса и его посещаемости: от еженедельного до ежемесячного сканирования. Вебмастера советуют проверять сайт на вирусы перед созданием резервной копии.

В каких ситуациях нужна внеплановая проверка:

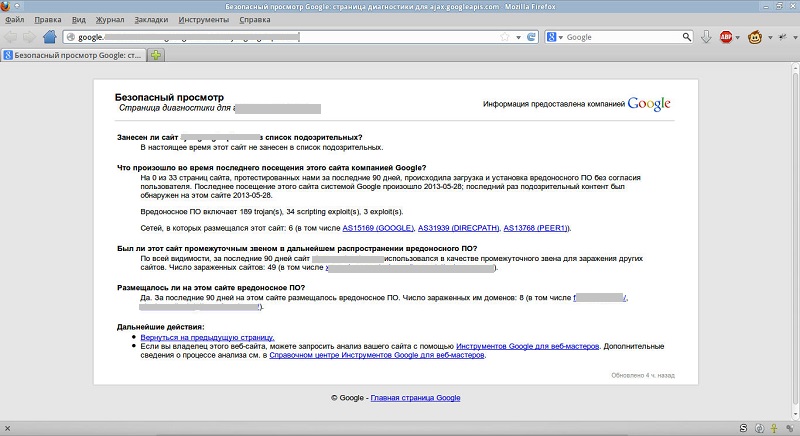

- Снижение количества переходов из поисковой выдачи, что может быть вызвано попаданием площадки в черный список поисковиков. Проверить безопасность можно в панели Вебмастера от Яндекс или Google. Для проверки безопасности ресурса в Гугл можно ввести в адресную строку следующее: http://www.google.com/safebrowsing/diagnostic?site=(доменное имя)&hl=ru.

- Снижение посещаемости: при переходе на площадку с вредоносным содержимым браузер выдает окно с сообщением об угрозе безопасности. Мало кто из пользователей продолжит сеанс.

- Падение всех ключевых показателей: посещаемость, средняя продолжительность нахождения на сайте, количество дочитываний, процент отказов. Вероятнее всего на каком-то этапе происходит перенаправление на другую площадку, появляется реклама с нежелательным содержимым или у посетителя возникает подозрение на угрозу безопасности.

- Снижение доходности. Речь идет как о продажах, так и о монетизации. Вирус может подменять рекламу владельца проекта собственной, а также изменять реквизиты получения оплаты.

- Жалобы пользователей. Особое внимание стоит уделить вопросам оплаты, ведь даже единичная жалоба может говорить об инфицировании площадки.

- Нарушение функциональности. Работа ресурса под угрозой: сбои могут быть незначительными вроде перемешивания ссылок переходов или наоборот – масштабными, вплоть до прекращения отображения страниц. Вместо перехода по сайту могут осуществляться переходы на другие ресурсы, появляется окно с рекламой и прочее.

- Изменение интерфейса с появлением новых блоков и элементов.

- Рассылка спама и вредоносного ПО от имени владельца проекта.

- Возрастание нагрузки на сервер без явных причин: рекламы, выхода в ТОП по запросам, акций. Загруженность сервера может возрастать постепенно или же иметь пики активности.

- Заражение других площадок на сервере.

- Блокирование аккаунта на хостинге.

Наличие одного или более признаков заражения означает необходимость в скорейшем выполнении лечения.

Проверка сайта на вирусы: доступные средства и возможности

Бороться с вирусами можно тремя способами:

- при помощи онлайн-сервисов и скриптов;

- оффлайн проверки;

- самостоятельного поиска и лечения файлов.

В идеале лучше использовать все возможные подходы, но их эффективность зависит от типа угрозы и масштабов распространения.

Самостоятельный поиск и лечение файлов

Для этого нужно обладать знаниями в области HTML, JavaScript и других используемых ресурсом языков программирования. Подход позволяет найти то, что не способны распознать антивирусные утилиты и скрипты. Маскировка вредоносных объектов – одна из причин возникновения проблем при их удалении. В подтверждение этому можно сказать, что поисковые системы способны распознать чуть более 10% возможных угроз. У специализированных антивирусных сканеров эффективность выше, но они далеки от идеала.

На какие элементы нужно обратить внимание в первую очередь:

- фреймы и их содержимое;

- контент сайта через отображение кода активной страницы;

- используемые на страницах скрипты.

Рекомендуется проверить работу баз данных и настройки FTP-подключений. Если собственных знаний для выполнения процедур недостаточно, то стоит привлечь специалистов, особенно в случаях, когда самостоятельно устранить проблемы не удается.

Оффлайн-проверка

Для этих целей необходимо скачать файлы и папки сайта на ПК. Ускорить процесс скачивания поможет FTP-клиент. После этого содержимое папки нужно проверить штатным антивирусом на компьютере, а также воспользоваться антивирусными утилитами (сканерами), которые не требуют установки и деинсталляции действующей антивирусной системы.

Популярные антивирусные сканеры:

- Dr.Web CureIt.

- Malwarebytes Anti-Malware.

- NOD32 On-Demand Scanner.

- Kaspersky Virus Removal Tool.

- Norton.

Помимо содержимого сайта, рекомендуется выполнить сканирование компьютера.

Недостаток этого метода — в его узкой специфике. Обнаружить активные вирусы и вредоносные объекты с его помощью реально, но выполнить качественное лечение – нет. После устранения угрозы придется заняться поиском источника, выявить который с помощью оффлайн-проверки не всегда удается.

Онлайн-сканирование

Предлагаемые антивирусные сканеры выполняют следующие виды проверок:

- сканирование контента;

- анализ кода;

- проверка функциональных объектов.

Список полезных сервисов и их описание:

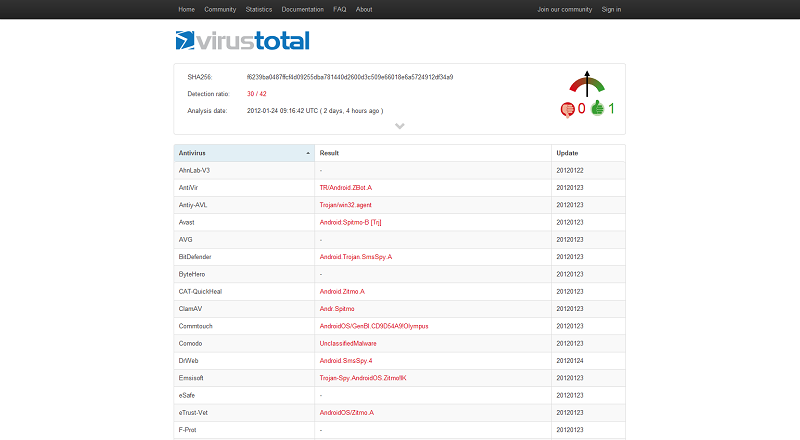

- VirusTotal – агрегатор, проверяющий наличие домена в черных списках поисковых систем и антивирусных базах. Не является полноценной антивирусной утилитой, но помогает выполнить диагностику.

- Антивирусный сканер от Securi – для проверки используется эвристика, подмена агента и источника перехода. Умеет обнаруживать практически все виды известных угроз.

- Проверка по URL от Dr.Web – умеет искать вирусы, перенаправления на сторонние ресурсы, проверяет адрес по собственной базе вредоносных сайтов. Дополняет проверку возможность просмотра используемых страницей ресурсов.

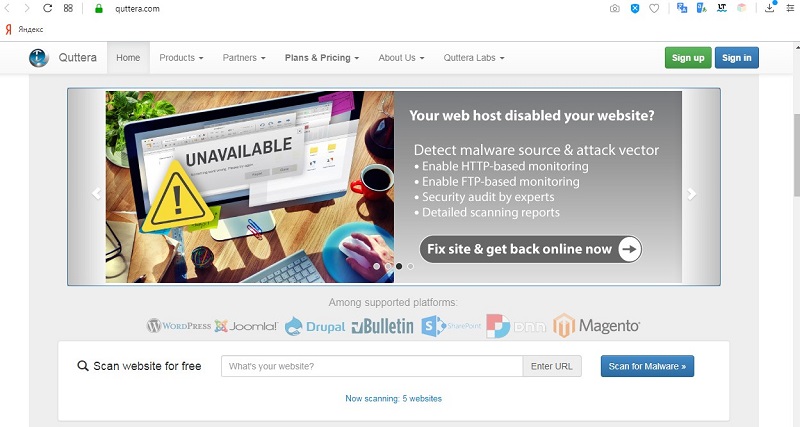

- Quttera – обнаруживает угрозы безопасности ресурса, включая потенциальные.

- Web Inspector – поиск различных видов вредоносных элементов с отслеживанием подключений и бэкдоров.

- UpGuard Web Scan – оценивает защиту от внешних атак, включая проверку SSL.

- ReScan.pro – комплексный динамический и статический анализ страниц, а также присутствующих ссылок переходов. Подходит для поиска скрытых редиректов, фрагментов вредоносного кода на сайте и в загружаемых файлах, проверяет домен в черных списках и антивирусных базах.

- 2IP – проверяет базу Гугла и Яндекса, а также содержимое страниц, фреймов и ссылок.

- AI-Bolit – специальный скрипт для поиска уязвимостей и вирусов технических элементов. Сканирование может занять сутки, но результат того стоит. Для запуска скрипта требуется установка на сайт и инициализация запуска.

- Linux Malware Detection – упрощенный аналог AI-Bolit со схожим набором функций.

- Antivirus Alarm – мощный сервис поиска вирусов и угроз любого типа, использующий антивирусные базы Dr.Web, Kaspersky и других компаний. Официальный сайт сервиса содержит подробные мануалы по поиску и лечению файлов.

При использовании CMS есть возможность подключить дополнительные модули защиты, чтобы обезопасить проект от взлома и проникновения вирусов.

Профилактика заражения сайта

Лечение инфицированной площадки занимает много сил, времени, а если справиться своими силами не удается, то и средств. Проще и надежнее выполнять профилактические действия – это избавит многих неприятностей.

Десять правил защиты сайт от вирусов и взлома:

- Регулярно обновлять CMS, модули и плагины.

- Использовать на ПК антивирус с фаерволом.

- Не очищать логи ошибок – это может пригодиться в поиске точек уязвимости.

- Для подключения к файловой системе нужно использовать защищенные протоколы: SSH, SFTP.

- Не сохранять пароли доступа в браузере и FTP-клиенте.

- Регулярно проверять ПК и сайт антивирусами. Хостинг-провайдеры часто предлагают собственный антивирус, который пригодится для этих целей.

- Не устанавливать взломанные платные модули и плагины из неизвестных источников.

- Не использовать простые комбинации логина/пароля доступа, ограничить права доступа к содержимому каталога проекта.

- Пользоваться резервным копированием.

- При наличии возможности – отключать FTP-протокол на хостинге, когда в нем нет необходимости.

Периодически нужно выполнять сканирование файлов сайта с помощью оффлайн и онлайн-сервисов, а также проверять домен в черных списках поисковиков и антивирусных базах.

Подведем итоги

Численность зараженных площадок ежегодно растет, обнаруживаются новые уязвимости и средства обхода защиты.

Существует большой выбор средств поиска и лечения вирусов, но они не являются универсальными, поэтому для сканирования нужно использовать различные подходы и инструменты. Чтобы предотвратить заражение ресурса и взлом аккаунта администратора, необходимо придерживаться простых правил безопасности, уделяя больше внимания своевременным обновлениям, защите данных и конфиденциальности.